Kategorien-Archiv Slider

- Start /

- Archiv nach Kategorie "Slider"

ISMS nach ISO 27001 und C5

ITENIC begleitet den medizinischen Clouddienstleister Telepaxx von der Analyse bis zum erfolgreichen Testat

Mit der verpflichtenden Anwendung des BSI-C5-Kriterienkatalogs verschärften sich die gesetzlichen Anforderungen für Clouddienstleister im Gesundheitswesen erheblich. Neben einem ISMS nach ISO 27001 rücken vor allem Nachweise zur Wirksamkeit, zur fortlaufenden Verbesserung und zur vollständigen Umsetzung zusätzlicher C5-Anforderungen in den Fokus.

Die Telepaxx als Clouddienstleister trat mit dem klaren Ziel an uns heran: Auditfähigkeit nach C5 – ohne Umwege, ohne Show-Dokumentation. Der Weg dorthin begann mit einer konsistenten Konsolidierung aller Anforderungen aus ISO 27001 und C5. Gemeinsam mit dem Kunden schufen wir eine strukturierte Arbeitsgrundlage, die nicht nur formal korrekt ist, sondern in der täglichen Arbeit funktioniert. Auf dieser Basis analysierten wir das bestehende Managementsystem vor Ort, identifizierten Lücken und bezifferten den tatsächlichen Aufwand für eine vollständige Konformität.

Der Aufbau des ISMS erfolgte anschließend mit klarer Methodik: Wir etablierten eine hierarchische Dokumentationsstruktur, konkretisierten Vorgaben und setzten diese entlang der Unternehmensbereiche um. Governance, Personalwesen, Entwicklung, IT-Betrieb – jede Schnittstelle wurde eingebunden. Anforderungen wurden nicht nur formuliert, sondern mit den verantwortlichen Ansprechpartnern durchgesprochen, realistisch zugeschnitten und zur Freigabe gebracht. Dokumentation bedeutete in diesem Projekt: Umsetzung – nicht Ablage.

Auch das Management zog mit. In individuellen Coachings bereiteten wir Geschäftsführung und CISO gezielt auf das Testat vor. Nicht als Schulung von außen, sondern als Sparring auf Augenhöhe. Rollen, Pflichten und Nachweise wurden verständlich und praxisnah vermittelt – und intern verankert.

Am Ende stand ein belastbares, revisionssicheres ISMS. Vollständig umgesetzt. Auditfähig nach ISO 27001 und C5. Termingerecht. Transparent. Effektiv.

Mehr als nur Konformität: Informationssicherheit als Qualitätsmerkmal

Das Projekt führte nicht nur zur formalen Erfüllung gesetzlicher Anforderungen, sondern schärfte auch interne Strukturen. Prozesse wurden stringenter, Abläufe klarer, Zuständigkeiten greifbarer. Informationssicherheit wirkte als Hebel für Qualität – nach innen als verbindlicher Rahmen für effizientes Handeln, nach außen als sichtbares Zeichen für Vertrauenswürdigkeit, Verantwortung und Zukunftssicherheit.

ITENIC liefert – nicht nur Richtlinien, sondern Resultate mit Mehrwert.

Profitieren auch Sie von unseren Erfahrungen mit der Einführung des C5 Kriterienkataloges und sehen sich weitere ISMS-Leistungen an oder vereinbaren einen Beratungstermin.

Kontakt

Cyberszenarien-Audit einer führenden europäische Direktbank

Herausforderung

Im Zuge der stetig wachsenden Cyberbedrohungslage stand eine führende europäische Direktbank in Frankfurt vor der Aufgabe, ihre internen Kontrollmechanismen und Reaktionsprozesse gegenüber hochkomplexen Angriffsszenarien wie Ransomware, Advanced Persistent Threats (APT) und DDoS-Angriffen kritisch zu prüfen. Ziel war es, die Resilienz der Organisation zu bewerten und bestehende Sicherheitsmaßnahmen durch ein szenariobasiertes internes Audit zu hinterfragen und weiterzuentwickeln.

Zur Durchführung dieses sicherheitstechnisch und organisatorisch anspruchsvollen Projekts wandte sich die interne Revisions- und Audit-Abteilung der Bank an die ITENIC GmbH – ein ausgewiesener Spezialist für Cybersecurity und Auditszenarien.

Lösungsansatz

Zwischen August und Oktober 2023 begleitete ein zwei-köpfiges Expertenteam der Itenic GmbH das interne Auditvorhaben der führenden europäischen Direktbank. Im Zentrum stand die Durchführung eines szenariobasierten Cybersicherheitsaudits, bei dem kritische Bedrohungsszenarien systematisch analysiert und mit den vorhandenen Prozessen, Sicherheitsarchitekturen und organisatorischen Maßnahmen abgeglichen wurden.

Das Audit umfasste:

- Tiefgehende Interviews und Meetings mit mehreren sicherheitsrelevanten Fachabteilungen, darunter:

- IT-Security Team

- IT-Security Architekten

- Data Loss Prevention (DLP) Team

- Weitere IT- und Cybersecurity-Funktionseinheiten

- Simulation und Analyse von Cyberbedrohungsszenarien (Ransomware, APT, DDoS) als Grundlage zur Bewertung von Incident Response, Prävention, Detektion und Eskalationsprozessen

- Erstellung eines umfassenden Auditberichts mit:

- Konkreten Findings

- Realistischen Risikobewertungen

- Detaillierten Maßnahmenempfehlungen zur Behebung der festgestellten Schwachstellen

Ergebnisse

Das Projekt wurde fristgerecht und zur vollsten Zufriedenheit des Kunden abgeschlossen. Die Ergebnisse des Audits lieferten der internen Revisions- und Audit-Abteilung der führenden europäischen Direktbank wertvolle Erkenntnisse über Stärken und Optimierungspotenziale in der Cyberabwehr. Besonders hervorzuheben war die:

- strukturierte und praxisnahe Vorgehensweise der ITENIC-Berater

- fachlich fundierte Bewertung der Prozesse und Systeme

- transparente und umsetzbare Maßnahmenvorschläge

Die Zusammenarbeit wurde von der führenden europäischen Direktbank als hochprofessionell und partnerschaftlich wahrgenommen – mit direktem Mehrwert für die kontinuierliche Weiterentwicklung der Cybersecurity-Strategie.

Fazit

Mit dem erfolgreichen Abschluss des Cyberszenarien-Audits hat die führende europäische Direktbank einen entscheidenden Schritt zur weiteren Stärkung ihrer Sicherheitsarchitektur und Auditierungsprozesse gemacht. Die ITENIC GmbH hat dabei nicht nur durch technisches Know-how überzeugt, sondern auch durch ein tiefes Verständnis für organisatorische Abläufe und regulatorische Anforderungen in einem hochsensiblen Finanzumfeld.

Aufbau einer automatisierten Testumgebung für eine öffentliche IT-Stelle

Ausgangssituation

Eine zentrale IT-Einrichtung der öffentlichen Verwaltung suchte nach einer Lösung, um die Qualitätssicherung von Software-Releases deutlich zu verbessern. Bestehende Prozesse waren komplex, zeitintensiv und unterlagen hohen Sicherheits- und Compliance-Anforderungen. Gesucht war eine Testinfrastruktur, die stabil, skalierbar und zukunftssicher ist.

Unsere Lösung

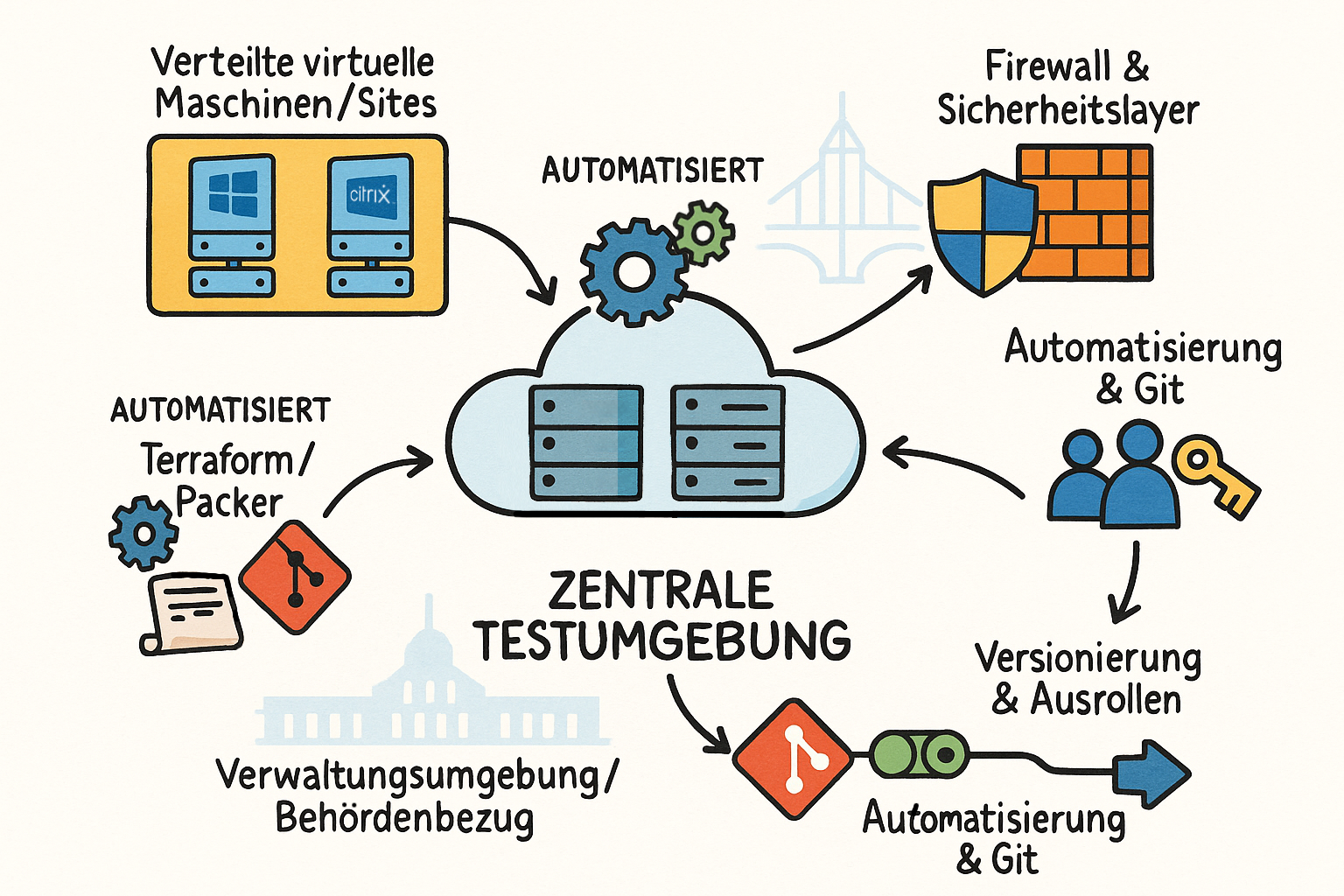

ITENIC unterstützte den Kunden beim Aufbau und Betrieb einer vollständig automatisierten Testumgebung. Dabei kombinierten wir unsere Expertise in Systemadministration mit modernen Methoden der Infrastruktur-Automatisierung:

- Aufbau virtueller Testlandschaften mit Windows- und Citrix-Technologien

- Entwicklung sicherer Netzwerk- und Berechtigungskonzepte in Abstimmung mit den Rechenzentren

- Einführung von Infrastructure-as-Code mit Terraform und Packer für schnelle, wiederholbare Deployments

- Transparente Dokumentation und Versionierung aller Anpassungen in Git

Darüber hinaus begleiteten wir Architektur-Reviews, Workshops und Know-how-Transfers, um die Lösung nachhaltig im Betrieb zu verankern.

Das Ergebnis

Die neue Testumgebung ermöglicht es der öffentlichen Verwaltung heute, Software-Releases schneller, sicherer und effizienter abzunehmen. Dank konsequenter Automatisierung lassen sich Testlandschaften innerhalb kürzester Zeit bereitstellen – standardisiert, nachvollziehbar und jederzeit reproduzierbar.

Unsere Stärke lag dabei nicht nur in der technischen Umsetzung, sondern auch im Schaffen stabiler Schnittstellen zwischen Technik, Betrieb und Sicherheit. So entstand eine Infrastruktur, die den hohen Anforderungen der öffentlichen Verwaltung gerecht wird und langfristig Mehrwert schafft.

Harmonisierte ISMS-Audits für einen globalen IoT-Produzenten

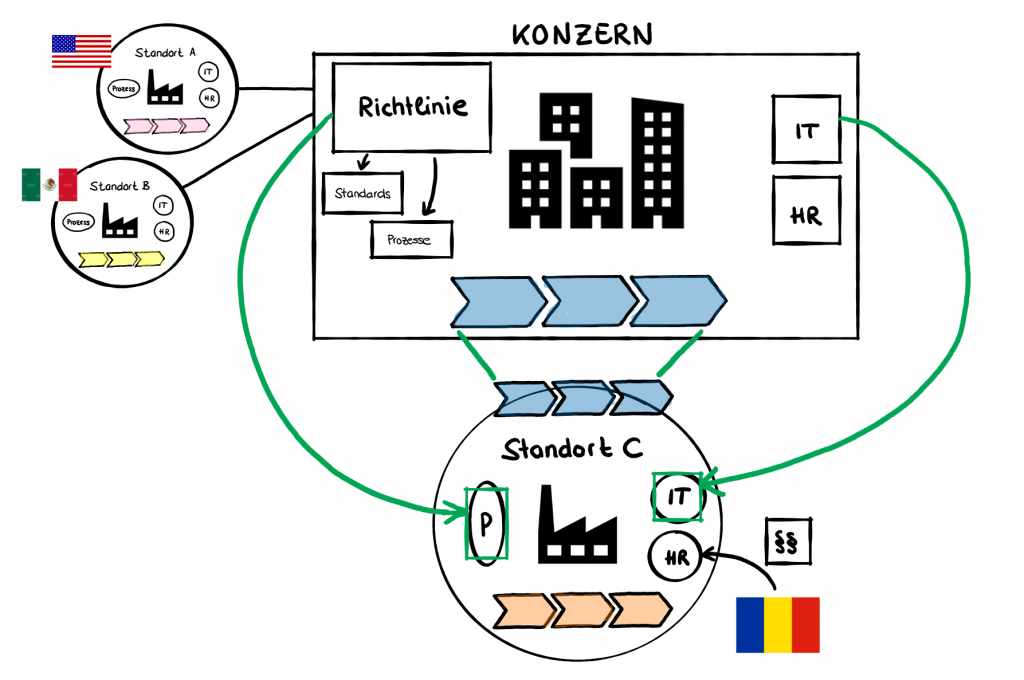

Die Harmonisierung von Prozessen in verschiedenen Niederlassungen ist für internationale Unternehmen ein entscheidender Schritt zur operationalen Exzellenz. Auf Basis unseres begleitenden ISMS-Audits konnte die Konformität von neu erworbenen Unternehmensteile mit den zentralen Unternehmensvorgaben deutlich verbessert werden.

Verschiedene Fertigungsstraßen zur Produktion von IoT-Devices für KRITIS-Infrastrukturen eines global tätigen Unternehmen sind aufgrund von Anforderungen der Endkunden des Unternehmens nach ISO 27000 zertifiziert. In diesem Zusammenhang wurden ebenfalls bereits entsprechende Konzernvorgaben ausgearbeitet um das Kundenvertrauen sicherzustellen. Nach der Akquise von neuen Standorten in Nordamerika und der EU, mussten diese sukzessive in das bestehende übergreifende Managementsystem integriert sowie entsprechend nach ISO 27000 zertifiziert werden. Ergänzend mussten hierbei die unterschiedlichen nationalen Vorschriften, welche sich beispielsweise auf Personal-Prozesse auswirken, Berücksichtigung finden.

Dank unserer standardisierten Audits in den 3 neuen Standorten konnten die Fertigungsstraßen des Unternehmens lückenlos und termingerecht nach ISO 27000 zertifiziert und insbesondere die vorhandenen Prozesse international bzgl. eines gemeinsamen Reifegrades harmonisiert werden.

Profitieren auch Sie von unseren Erfahrungen mit ISMS-Audits und sehen sich unser Leistungsspektrum an oder vereinbaren einen Beratungstermin.

Kontakt

IT-Betrieb im KRITIS-Bereich

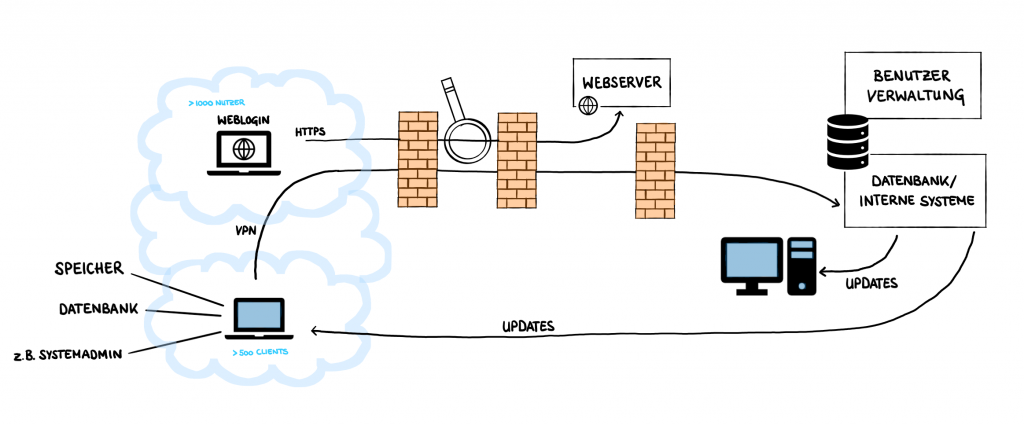

Vertraulichkeit, Integrität und Verfügbarkeit der Betriebsdaten stellen Organisationen insbesondere im KRITIS-Bereich vor große Herausforderungen. Zum Schutz dieser Daten wurden verschiedene sichere Zugriffsmöglichkeiten je nach erforderlichem Sicherheitslevel realisiert.

Für die Verwaltung von mehr als 15.000 Webnutzern sowie von über 800 Clients benötigt eine Organisation im KRITIS-Bereich eine geeignete IT-Infrastruktur. Hierbei sollen die Clients innerhalb des geschützten Netzes aber auch remote einen Direktzugang auf die Internen Systeme und Datenbanken der Organisation erhalten, sowie auch auch Betriebssystem- und weitere Software-Updates beziehen können. Voraussetzung waren verschiedene Sicherheitsstufen in der Infrastruktur und ein Schutz der Infrastruktur nach Empfehlungen des BSI.

Nach der Anforderungsanalyse erstellten wir gemeinsam mit dem Kunden und unseren Partnern ein den Vorgaben entsprechendes Konzept. Hierbei werden die internen Systeme durch mehrere konventionelle Firewalls sowie ein Application-Level-Gateway (ALG) geschützt. Entsprechend der Vorgaben erhalten nur die Clients mittels VPN Zugriff auf die internen Systeme des Kunden. Die Webnutzer werden auf das ALG geleitet, auf welchem eine 2-Faktor-Authentifizierung durchgeführt wird. Nach erfolgreicher Authentifizierung erhalten diese Webnutzer lediglich Zugriff auf die dafür vorgesehenen externen Webserver. Der Zugriff auf die internen Systeme des Kunden wird jedoch verweigert. Zur zusätzlichen Absicherung des Webzugangspunktes wird eine Web Application Firewall eingesetzt, welche den Inhalt der Abfragen überprüft und sicherheits-kritische Anfragen blockiert.

Eingesetzte Technologien: Cisco ASA, F5 BIG-IP, Microsoft Windows 10, Windows Server 2012/2016, SCCM, Active Directory, VMware & Veeam Backup

Profitieren auch Sie von unseren Erfahrungen im IT-Betrieb und sehen sich unser Leistungsspektrum an oder vereinbaren einen Beratungstermin.